RP2350 Microcontroller-Sicherheit gehackt

über

Der RP2350, der den Raspberry Pi Pico 2 antreibt, ist ein starker Mikrocontroller mit ARM Cortex-M33-Kernen und RISC-V Hazard3-Kernen. Er bietet verbesserte Sicherheitsfunktionen und wurde für gewerbliche und industrielle Anwendungen entwickelt, bei denen hohe Sicherheit wichtig ist.

Die Herausforderung

Im August 2024 wurde auf der DEF CON 32 die RP2350 Hacking Challenge angekündigt. Diese wurde in Zusammenarbeit zwischen Raspberry Pi und den Sicherheitsexperten von Hextree.io organisiert. Die Teilnehmer hatten die Aufgabe, ein Geheimnis aus dem OTP-Speicher des RP2350 zu entnehmen. Dieser Mikrocontroller bietet Sicherheitsfunktionen wie Secure Boot, ARM TrustZone, Stördetektoren und einen speziellen Redundancy Coprocessor (RCP). Ziel der Challenge war es, die Schutzmechanismen des Chips unter realen Bedingungen auf die Probe zu stellen.

Aedan Cullen tretet ein

Ingenieur Aedan Cullen hat auf dem 38. Chaos Communication Congress (38C3) gezeigt, wie er wichtige Sicherheitsfunktionen umgehen kann, um auf geschützte Daten im einmal programmierbaren (OTP) Speicher des Chips zuzugreifen. Raspberry Pi hat bisher nicht bestätigt, ob Cullens Entdeckung für die Capture the Flag-Herausforderung von 20.000 Dollar gültig ist. Die offizielle Bekanntgabe findet am 14. Januar statt.

Cullens Methode nutzte einen Spannungseinbruch auf Pin 53 (USB-OTP_VDD), der wichtig für die OTP-Funktion des Chips ist. Cullen konnte „dauerhaft deaktivierte“ RISC-V-Kerne wieder aktivieren und Zugang zum Debug-Port erhalten, indem er einen kurzen Spannungseinbruch von 50 μs während bestimmter Lesevorgänge des OTP-Speichers (CRIT0 und CRIT1) verursachte. So konnte er das Geheimnis aus dem sonst gesperrten OTP-Speicher herausbekommen. Dieser Angriff ist clever und zeigt, wie selbst kleine Designentscheidungen wie die Handhabung bestimmter Spannungsleitungen zu ausnutzbaren Schwachstellen führen können.

Technische Höhepunkte

- Timing: Cullen hat den Defekt mit einer wichtigen 600 μs Startsequenz synchronisiert, indem er Python-Skripte genutzt hat, um das Timing des Spannungsabfalls zu steuern.

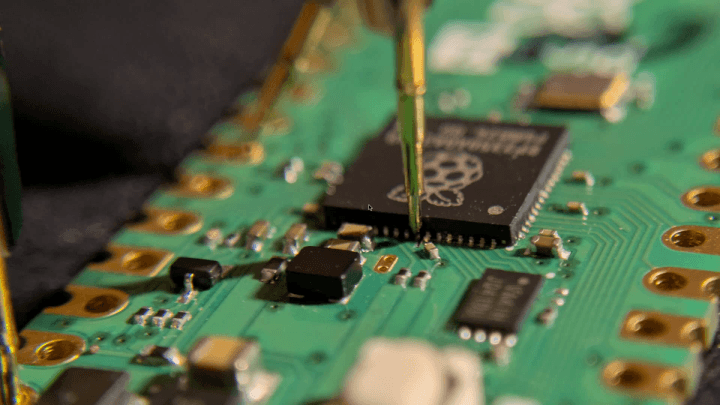

- Tooling: Ein angepasstes RP2350-Board erlaubte es Cullen, Pin 53 zu isolieren und zu bearbeiten.

- Debug-Zugriff: Der Glitch umging die Sicherheitsfunktionen des Chips und ermöglichte den Zugriff auf Debug-Funktionen, die normalerweise durch Secure Boot gesperrt sind.

Cullens Methode ist wirklich clever und gleichzeitig sehr praktisch. Eine gründliche Analyse der Dokumentation und Experimente mit der Hardware haben ihm geholfen, Schwachstellen zu finden, die auf den ersten Blick unrealistisch wirken könnten. Sein Einsatz von Skripten, um den genauen Zeitpunkt des Fehlers zu bestimmen, zeigt, wie technische Genauigkeit theoretische Schwächen in echte Ausnutzungen verwandeln kann.

Umfangreiche Auswirkungen

Die Sicherheitsarchitektur des RP2350 ist eine wichtige Verbesserung im Vergleich zum früheren Modell RP2040. Es wurde entwickelt, um den Bedürfnissen von Industrie- und Gewerbenutzern gerecht zu werden, die starken Schutz brauchen. Cullens Hack zeigt jedoch, dass selbst gute Sicherheitsfunktionen Schwächen haben können. Das weckt Fragen, ob die Schutzmaßnahmen des RP2350 für hochsichere Anwendungen ausreichen oder ob zusätzliche Schutzebenen nötig sind, um sensible Systeme zu sichern.

Bestätigung abwarten

Während Cullen seine Ergebnisse mit annotierten Diagrammen und Quellencode auf GitHub veröffentlicht hat, hat Raspberry Pi noch nicht bestätigt, ob seine Methode die beste ist. Die offizielle Ankündigung wird am 14. Januar 2025 erwartet. Wenn das bestätigt wird, könnte Cullens Entdeckung Raspberry Pi dazu bewegen, das Sicherheitsdesign des RP2350 zu überdenken oder Firmware-Updates bereitzustellen, um die Schwachstelle zu beheben. Wir werden sehen!

Diskussion (3 Kommentare)