| Ein Auto fährt zum geschlossenen Tor, wo eine hochauflösende Kamera das Nummernschild liest. Wenn es in der Datenbank des Torwächters vorhan...

Mehr zu Sicherheitsdienst (26)

| Haben Sie den Film "Mission Impossible" mit Tom Cruise gesehen? Würden Sie gerne wissen, wie man ihn mit einem 40-Dollar-Sensor erwischen ka...

| Hardware-Sicherheitsmodule (HSMs) sind elektronische Geräte, die verschiedene Hardware-Schutzsysteme gegen unbefugtes Lesen der internen geh...

| A car approaches the boom barrier near the desolate gate. The automatic speaker asks the driver to slow down and come closer not beyond 6 me...

| USB-Sticks oder Thumb bzw. Pen Drives sind praktische Utensilien zum Teilen von Dateien, können aber auch gefährlich sein. Die meisten Leute...

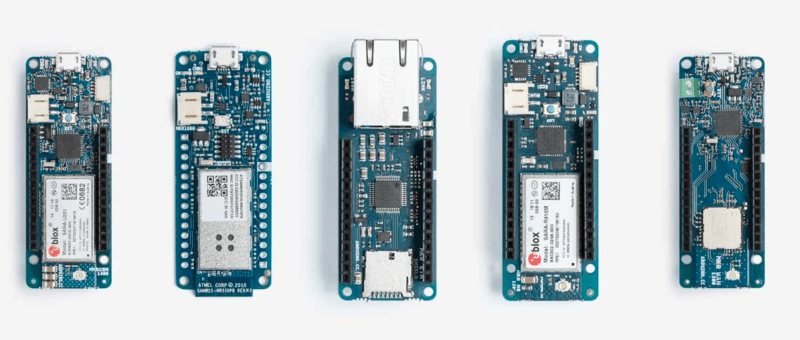

| Die Open-Source-Produkte von Arduino bilden den Kern eines soliden Schutzes vor Hackerangriffen und Cyber-Risiken auf Flughäfen.

| Wir alle verstehen die Notwendigkeit, Nachrichten und Dokumente zu verschlüsseln. Aber wie sind wir zu den heutigen Verschlüsselungstechnolo...

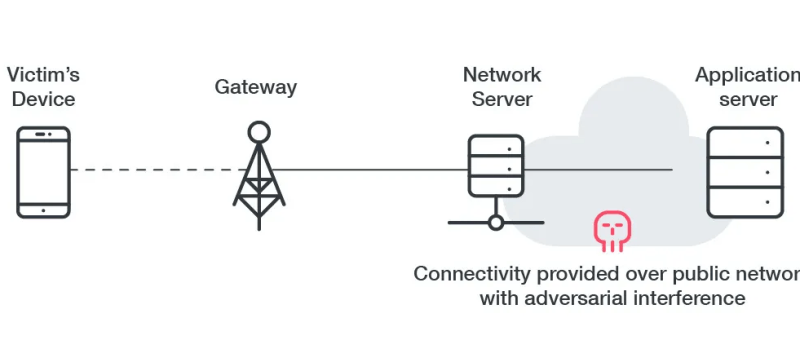

| Das Internet der Dinge (IoT) gibt es seit mehr als 20 Jahren, und eine Vielzahl von drahtlosen Technologien ist entstanden, um seine Einführ...

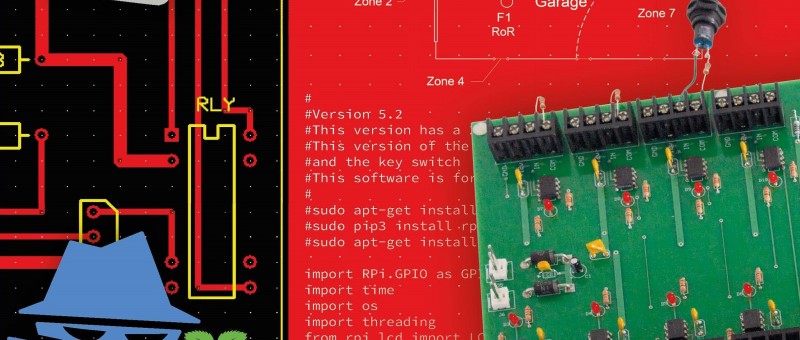

| Interessieren Sie sich für Spionage und Sicherheit? Mach mit beim Elektor-Spionage-Wettbewerb! Lesen Sie das Buch von Luka Matic aufmerksam...

| Das Internet der Dinge (IoT) gibt es seit mehr als 20 Jahren, und eine Vielzahl von drahtlosen Technologien ist entstanden, um seine Einführ...